17:09 «Доктор Веб»: обзор вирусной активности в январе 2016 года | ||||||

Первый месяц 2016 года ознаменовался появлением значительного количества новых вредоносных программ для ОС Linux, в том числе очередной версии троянца-энкодера, а также опасного бэкдора, способного создавать на инфицированном устройстве снимки экрана, фиксировать нажатия клавиш и выполнять поступающие от злоумышленников команды. Кроме того, в январе был обнаружен Android-троянец, распространяющийся в прошивке смартфона одного из известных производителей, а в конце месяца аналитики компании «Доктор Веб» выявили множество вредоносных приложений в официальном каталоге Google Play. Главные тенденции января

Угроза месяцаВ конце января специалисты компании «Доктор Веб» исследовали многофункционального троянца-бэкдора, способного заражать устройства под управлением ОС Linux. Эта вредоносная программа состоит из двух компонентов: дроппера и полезной нагрузки, которая и выполняет в инфицированной системе основные шпионские функции. В момент своего запуска дроппер демонстрирует на экране атакуемого устройства диалоговое окно:

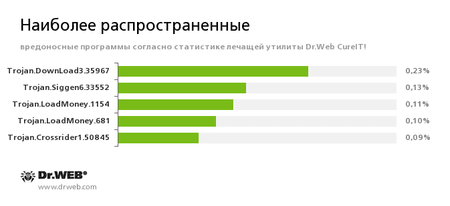

Если программе удалось стартовать на целевом компьютере, она извлекает из своего тела основной вредоносный компонент — бэкдор — и сохраняет его в одной из папок на жестком диске. Этот модуль способен выполнять более 40 различных команд. В частности, он умеет сохранять нажатия пользователем клавиш (кейлоггинг), загружать и запускать различные приложения, передавать злоумышленникам имена файлов в заданной директории. Также он обладает возможностью загружать на управляющий сервер выбранные файлы, создавать, удалять, переименовывать файлы и папки, создавать снимки экрана (скриншоты), выполнять команды bash, и многое другое. Подробная информация об этом опасном троянце приведена в опубликованной на сайте компании «Доктор Веб». По данным статистики лечащей утилиты Dr.Web CureIt!

Один из представителей семейства троянцев-загрузчиков, скачивающих из Интернета и запускающих на атакуемом компьютере другое вредоносное ПО. Детект вредоносной программы, предназначенной для установки другого опасного ПО. Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

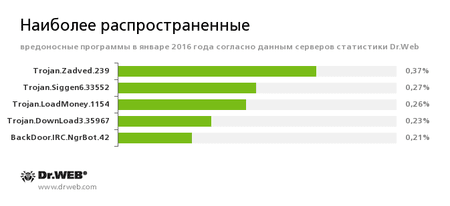

Представитель семейства троянцев, предназначенных для демонстрации различной сомнительной рекламы. По данным серверов статистики «Доктор Веб»Надстройки, предназначенные для подмены в окне браузера результатов выдачи поисковых систем, а также демонстрации поддельных всплывающих сообщений социальных сетей. Кроме того, в их троянский функционал входит замена рекламных сообщений, демонстрируемых на различных сайтах. Детект вредоносной программы, предназначенной для установки другого опасного ПО. Семейство программ-загрузчиков, генерируемых серверами партнерской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

Один из представителей семейства троянцев-загрузчиков, скачивающих из Интернета и запускающих на атакуемом компьютере другое вредоносное ПО. Довольно распространенный троянец, известный специалистам по информационной безопасности еще с 2011 года. Вредоносные программы этого семейства способны выполнять на инфицированном компьютере поступающие от злоумышленников команды, а управление ими киберпреступники осуществляют с использованием протокола обмена текстовыми сообщениями IRC (Internet Relay Chat). Статистика вредоносных программ в почтовом трафикеОдин из представителей семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку. Способен зашифровывать важные файлы, в том числе следующих типов: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx. Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

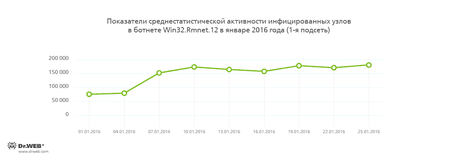

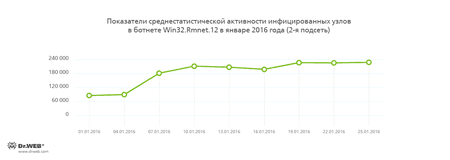

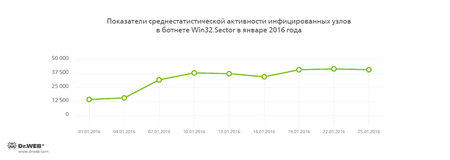

Семейство троянцев, предназначенных для хищения на инфицированном компьютере паролей и другой конфиденциальной информации. Представитель семейства троянцев-вымогателей, шифрующих файлы на компьютере и требующих от жертвы выкуп за расшифровку. БотнетыВирусные аналитики компании «Доктор Веб» продолжают отслеживать активность ботнетов, созданных злоумышленниками с использованием файлового вируса Win32.Rmnet.12. Rmnet — это семейство файловых вирусов, распространяющихся без участия пользователя, способных встраивать в просматриваемые пользователям веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов и выполнять различные команды, поступающие от злоумышленников. Также проявляет активность бот-сеть, состоящая из инфицированных файловым вирусом Win32.Sector компьютеров. Эта вредоносная программа обладает следующими функциями:

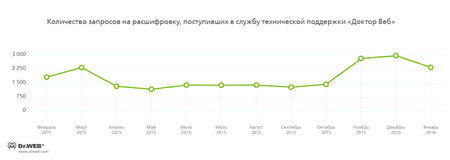

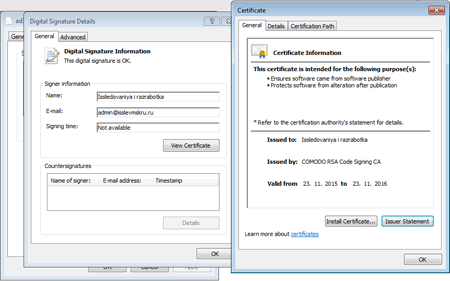

График среднесуточной активности этого ботнета в январе 2016 года показан на следующей иллюстрации: Троянцы-шифровальщикиНаиболее распространенные шифровальщики в январе 2016 года:Январь 2016 года стал месяцем вредоносных программ для Linux — количество троянцев для этой операционной системы, выявленных в начале года, можно назвать рекордным. Вскоре после завершения новогодних каникул специалисты компании «Доктор Веб» исследовали новую версию троянца-шифровальщика для ОС Linux, получившего наименование Linux.Encoder.3. В этой модификации вредоносной программы злоумышленники исправили все ошибки и недочеты, характерные для предыдущих реализаций Linux-шифровальщиков, однако несмотря на это ряд архитектурных особенностей Linux.Encoder.3 позволяет расшифровывать поврежденные в результате действий троянца файлы. Linux.Encoder.3 не требует для своей работы привилегий суперпользователя Linux — троянец запускается с правами веб-сервера, которых ему вполне достаточно для того, чтобы зашифровать все файлы в домашней директории сайта. Существенным отличием от предыдущих версий шифровальщика является то обстоятельство, что Linux.Encoder.3 способен запоминать дату создания и изменения исходного файла и подменять ее для измененных им файлов значениями, которые были установлены до шифрования. Также вирусописатели пересмотрели алгоритм шифрования: каждый экземпляр вредоносной программы использует собственный уникальный ключ, создаваемый на основе характеристик шифруемых файлов и значений, сгенерированных случайным образом. Более подробную информацию об этой вредоносной программе можно получить на сайте компании «Доктор Веб». Вскоре после этого вирусные аналитики компании «Доктор Веб» обнаружили троянца Linux.Ekoms.1, общие сведения о котором были опубликованы в соответствующем новостном материале. Этот троянец с периодичностью в 30 секунд делает на зараженном компьютере снимок экрана (скриншот) и сохраняет его во временную папку в формате JPEG. Содержимое временной папки загружается на управляющий сервер по таймеру с определенными временными интервалами. Кроме того, Linux.Ekoms.1 обладает возможностью загружать на сервер злоумышленников файлы с инфицированного устройства, а также умеет скачивать с управляющего сервера другие файлы и сохранять их на диске компьютера. Следует отметить, что в январе специалистами компании «Доктор Веб» была обнаружена и Windows-совместимая версияLinux.Ekoms.1, получившая наименование Trojan.Ekoms.1. При запуске этот троянец выполняет поиск ряда исполняемых файлов в папке %appdata% с целью предотвратить повторное заражение системы, и, если не обнаруживает их, сохраняет свою копию в этой папке под именем одного из таких файлов. Помимо снимков экрана, Trojan.Ekoms.1 сохраняет данные о нажатиях пользователем клавиш в файле с расширением .kkt, а также списки файлов в папках, которые записываются в файл с расширением .ddt, и передает эти файлы на сервер злоумышленников. Примечательно, что в Linux.Ekoms.1 встречались упоминания этих файлов, но в Linux-редакции троянца отсутствовал код, отвечающий за их обработку. Как и в структуре троянца для Linux, в Trojan.Ekoms.1 присутствует специальный механизм, позволяющий записывать звук и сохранять полученную запись в формате WAV, но здесь он тоже никак не используется. Троянец имеет действующую цифровую подпись некой компании "Issledovaniya i razrabotka", а корневой сертификат был выдан компанией Comodo. Рассказывая о вредоносных программах для ОС Linux, нельзя не упомянуть о том, что в конце января несколько популярных сетевых изданий и блогов опубликовали информацию о распространении якобы принципиально нового Linux-червя под названием «TheMoon». Это опасное приложение детектируется Антивирусом Dr.Web для Linux под именем Linux.DownLoader.69 еще с 14 декабря 2015 года. Ознакомиться с подробным техническим описанием этой вредоносной программы можно сайте компании «Доктор Веб». Опасные сайтыВ течение января 2016 года в базу не рекомендуемых и вредоносных сайтов было добавлено 625 588 интернет-адресов.

Вредоносное и нежелательное ПО для мобильных устройствМинувший январь показал, что интерес злоумышленников к мобильной платформе Google Android по-прежнему высок. Так, в середине месяца вирусные аналитики компании «Доктор Веб» обнаружили в прошивке смартфона Philips s307 опасного троянца Android.Cooee.1, предназначенного для незаметной загрузки и установки всевозможных приложений. А уже в конце января специалисты «Доктор Веб» выявили в каталоге Google Play более 60 игр, содержащих троянца Android.Xiny.19.origin, – эта вредоносная программа способна незаметно запускать полученные от вирусописателей apk-файлы, загружать и предлагать пользователям установить всевозможное ПО, а также показывать навязчивую рекламу. Наиболее заметные события, связанные с «мобильной» безопасностью в январе:

Источник: drweb | ||||||

|

| ||||||

| Всего комментариев: 0 | |